Краткий обзор уязвимости UAC-0219

Осенью 2024 года правительственная команда реагирования на компьютерные чрезвычайные события Украины CERT-UA обнаружила уязвимость UAC-0219, которая продолжается и по сей день. Она была направлена на государственный сектор с целью завладеть конфиденциальной информацией с рабочих станций пользователей.

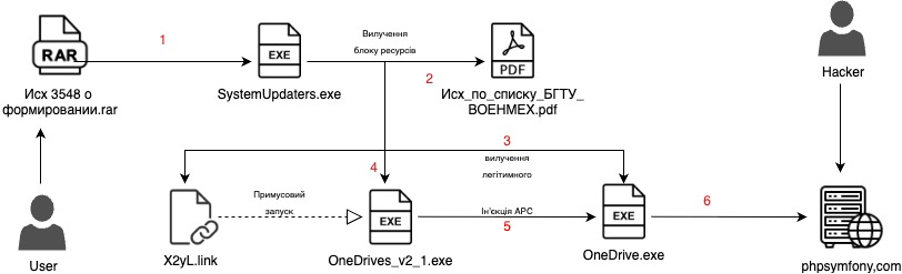

Атака стала успешной, поскольку начиналась с использования методов социальной инженерии. Жертвам присылали фишинговые письма, содержащие вредоносные ссылки или вложения и побуждали их открыть. Как сообщает CERT-UA, ссылки перенаправляли пользователей на скомпрометированные облачные сервисы DropMeFiles, Google Drive и другие. Иногда вложением был PDF-файл с VBScript-загрузчиком, который активировал цепочку инфицу ирования: загружал вредоносное ПО, запускал PowerShell-скрипты для поиска и выгрузки с помощью cURL файлов в соответствии со списком расширений («*.doc», «*.txt», «*.docx», «*.xls», «*.xlsx», «*.pdf», «*.rtf», «*.odt», «*.csv», «*.ods», «*.ppt», «*.pptx», «*.png», «*.jpg», «*.jpeg»), а также делал снимки экрана компьютера.

Сначала злонамеренная группа использовала EXE-файлы, созданные с помощью NSIS-инсталлятора, который содержал приманку, хотя для похищения файлов основным программным инструментом был WRECKSTEEL.

Сейчас уязвимость UAC-0219 стала более сложной для обнаружения без имеющихся средств.

Полный перечень индикаторов компрометации обнародован на сайте CERT-UA.

Схематически атака выглядит так:

Как можно было предотвратить угрозу UAC-0219 или уменьшить ее влияние

Для эффективной защиты в этом случае можно было использовать комплекс решений от Skyhigh Security: SWG (Secure Web Gateway), CASB (Cloud Access Security Broker) и DLP (Data Loss Prevention). Продукты вендора позволяют выстроить определенную экосистему, которая обеспечит полноценную защиту и мониторинг угроз в инфраструктуре компании.

SWG — первая линия обороны

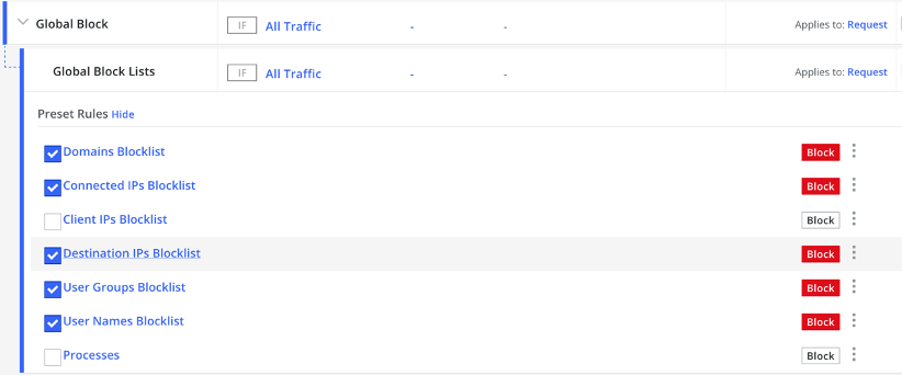

Поскольку атака начиналась с отправки фишингового письма и перенаправления пользователей по ссылке, первым рубежом мог бы стать модуль SWG (Security Web Gateway), чтобы минимизировать риски и взять весь удар на себя.

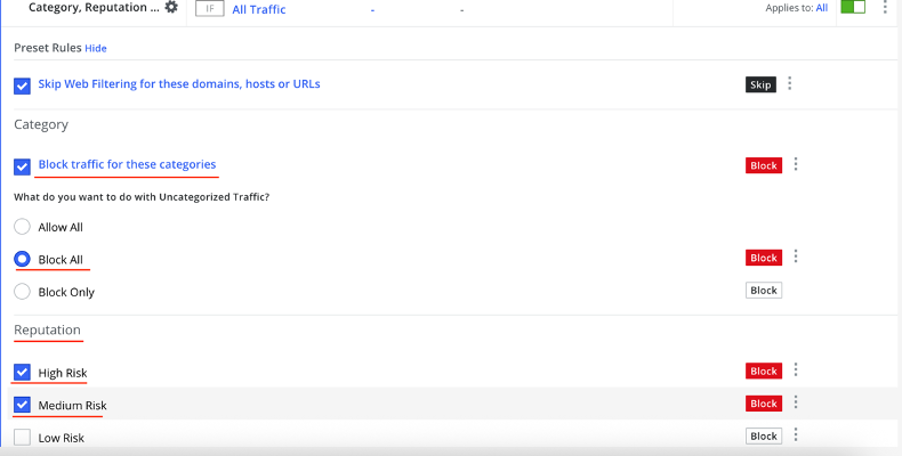

Решение обеспечивает категоризацию и определяет оценку риска страницы при взаимодействии пользователя с ней, чтобы не допустить перенаправления пользователей на подозрительные страницы.

Рассмотрим скриншот с настройкой политики категоризации, где настроена блокировка перехода на категоризированные сайты:

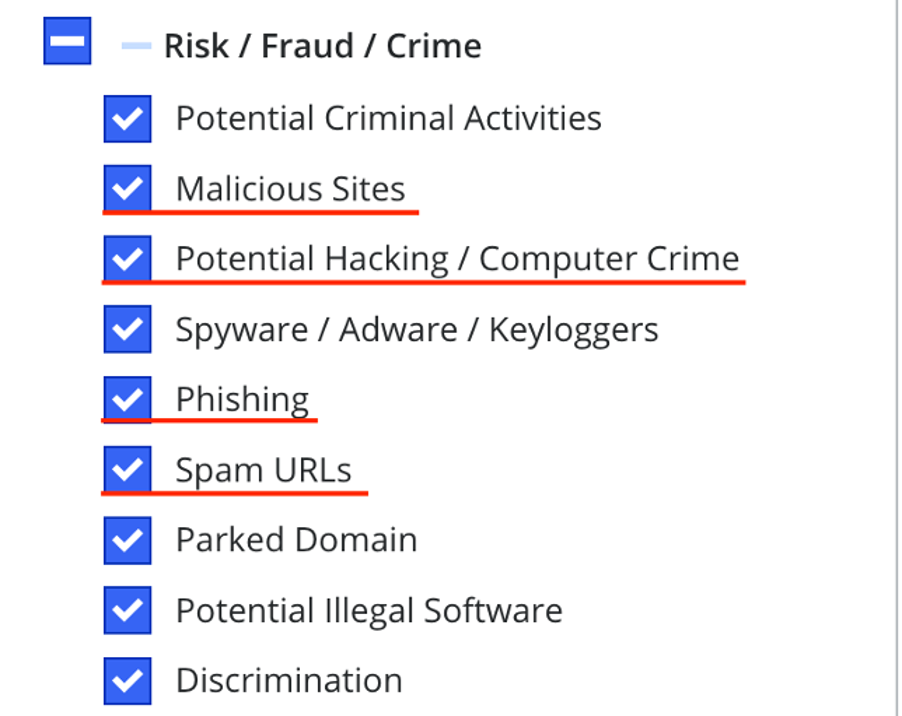

Перечень категорий формируется в соответствии с политикой безопасности организации и может охватывать такие типы ресурсов, как malicious, games, illegal и т. д. На следующем примере отдельно выделена категория, касающаяся фишинговых веб-страниц:

Веб-ресурсы также оцениваются по уровню репутации, что позволяет уменьшить риски, связанные с использованием злонамеренной страницы.

При необходимости можно настроить дополнительные политики для точечной блокировки известных уязвимостей — это позволяет оперативно реагировать на угрозы и держать ситуацию под контролем.

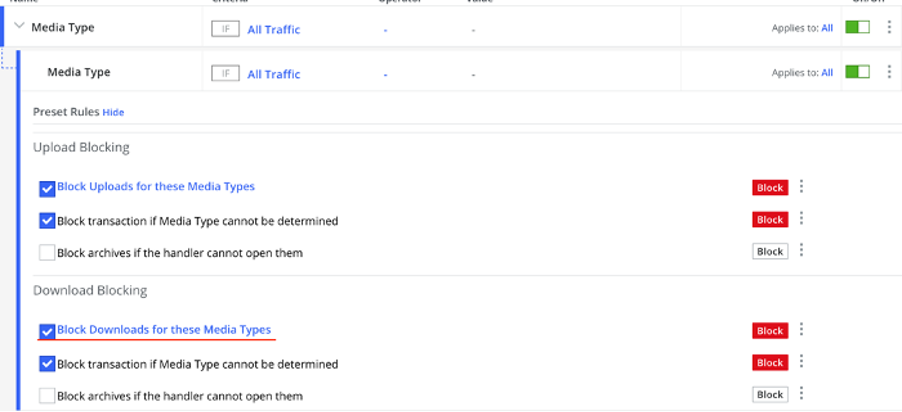

Если нам известно, какой тип формата файла используется для инфицирования рабочей станции, можно заблокировать его загрузку.

Это лишь часть возможностей, которые предлагает решение Security Web Gateway, и указанные политики помогают эффективно защитить организацию от подобных атак.

Решение класса Security Web Gateway обеспечивает не только работу настроенных правил, но и аналитику сетевого трафика с рабочих станций пользователей. Это позволяет специалисту по информационной безопасности выявлять аномальную активность и противодействовать ей.

Защита облака с Cloud Access Security Broker (CASB)

Если IT-инфраструктура организации работает в облачной среде, подобные уязвимости также представляют риск. В таком случае поможет решение Skyhigh Security CASB, выполняющее роль промежуточного защитного слоя между пользователем и облачными сервисами.

Контроль утечки данных с Data Loss Prevention (DLP)

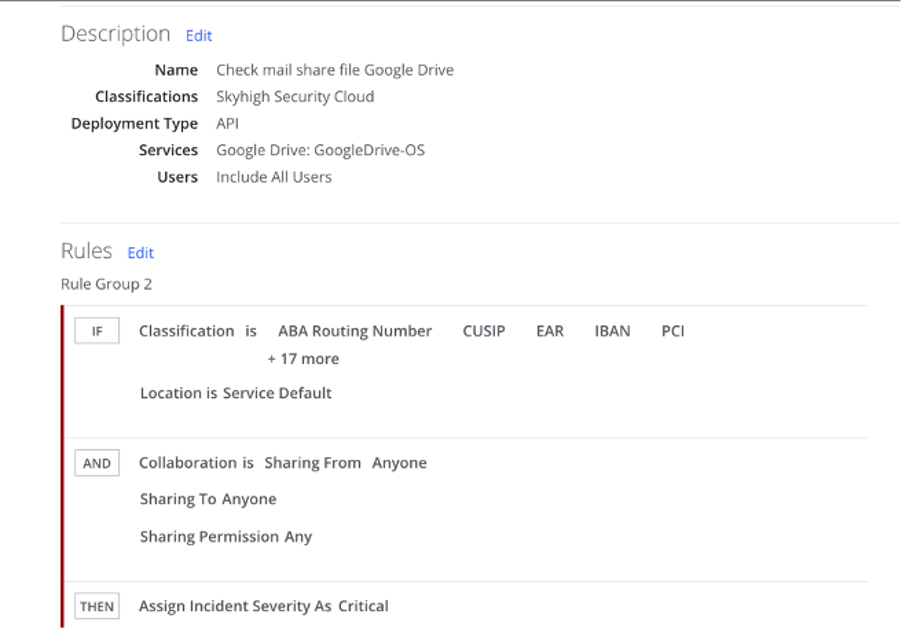

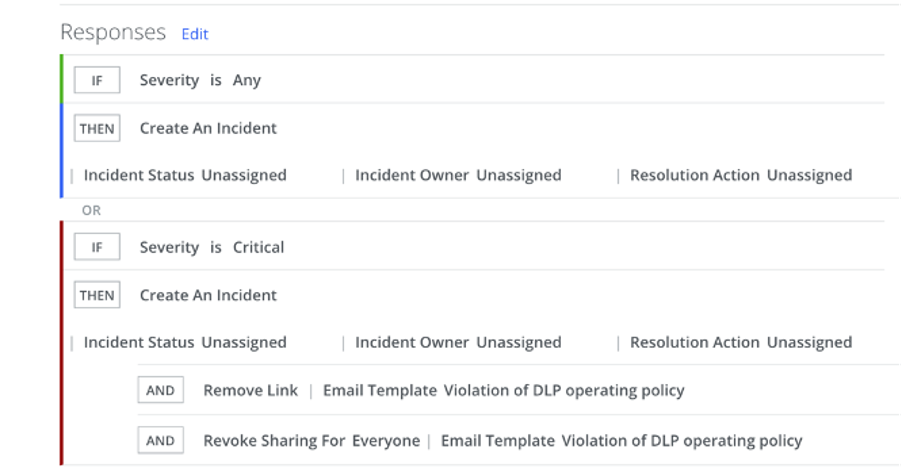

Если атака уже произошла, и злоумышленник пытается передать данные с рабочей станции за пределы компании, это может предотвратить DLP-решение с помощью внедрения политик, блокирующих утечку конфиденциальной информации. Независимо от того, как именно ее пытаются передать: через почту, по ссылке или иным способом.

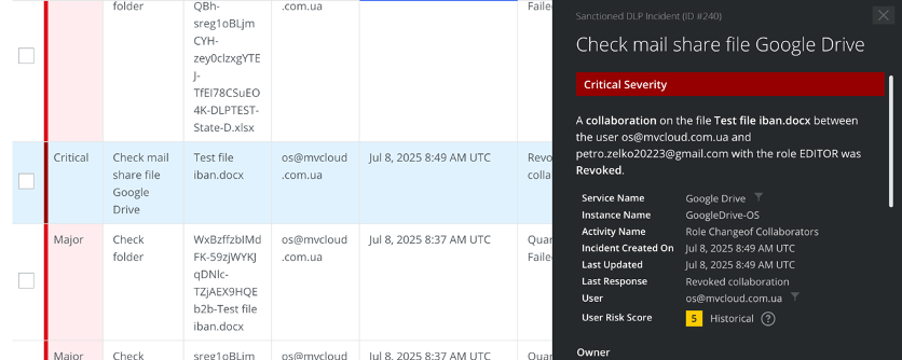

На изображениях представлены примеры таких политик. Одна из них контролирует попытки предоставить внешнему пользователю доступ к файлам по ссылке. Если файл автоматически классифицирован как содержащий финансовую информацию, система фиксирует инцидент и блокирует предоставление доступа.

После срабатывания политики происходит постинцидентный анализ, который является критически важным для дальнейших действий.

Как видно на изображении ниже, решение предоставляет полную детализацию инцидента: какая именно политика сработала, какой пользователь стал инициатором события, а также маркеры компрометации, на которые отреагировало созданное правило.

С помощью Skyhigh Security можно также настроить сканирование облачной инфраструктуры на наличие вредоносного ПО и проверку конфигурации системы.

Что дальше?

Главная задача инженера по информационной безопасности — снизить риски до приемлемого уровня или полностью устранить их. Для этого нужны надежные, комплексные инструменты защиты и мониторинга, такие как решения Skyhigh Security.

Запишитесь на консультацию, чтобы узнать, как интегрировать решение Skyhigh Security в ваш проект.

Австрия

Австрия  Азербайджан

Азербайджан  Болгария

Болгария  Босния и Герцеговина

Босния и Герцеговина  Венгрия

Венгрия  Германия

Германия  Грузия

Грузия  Дания

Дания  Казахстан

Казахстан  Кыргызстан

Кыргызстан  Латвия

Латвия  Литва

Литва  Молдова

Молдова  Норвегия

Норвегия  Польша

Польша  Румыния

Румыния  Северная Македония

Северная Македония  Сербия

Сербия  Словакия

Словакия  Словения

Словения  Таджикистан

Таджикистан  Туркменистан

Туркменистан  Узбекистан

Узбекистан  Украина

Украина  Финляндия

Финляндия  Хорватия

Хорватия  Черногория

Черногория  Чехия

Чехия  Швейцария

Швейцария  Швеция

Швеция  Эстония

Эстония