Всем привет!

Я Иван Рудницкий , Sales Engineer в компании BAKOTECH. Подчеркну (ибо не все знают), что Sales Engineer не равняется Sales Manager, Sales Engineer – это технический инженер с навыками продаж. У меня более 15 лет опыта в качестве IТ-инженера, и в настоящее время моей основной специализацией является защита веб-приложений.

В работе я очень часто сталкиваюсь с запросами клиентов, которые звучат вроде бы просто: «Нам нужна защита от DDoS-атак». Однако на самом деле здесь много нюансов, из-за чего возникает множество вопросов.

От какого типа DDoS-атаки требуется защита?

Для какой инфраструктуры? On-prem или облачной?

Какова специфика бизнеса компании-заказчика?

Конечно, существует несколько подходов к развертыванию средств противодействия DDoS-атакам и вторжениям, которые имеют свои плюсы и минусы. Об этом и пойдет речь в этой статье.

Но сначала — немного аналитики.

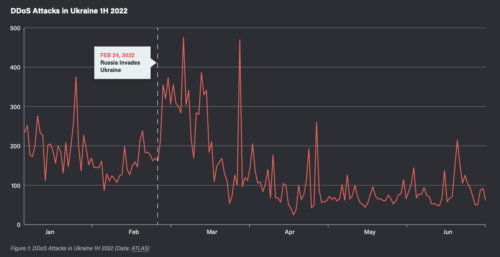

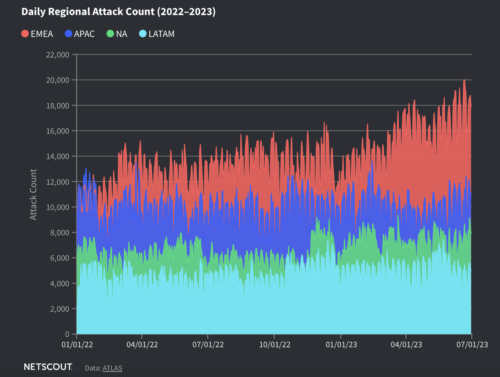

Согласно статистике, DDoS-атаки – одна из самых распространенных угроз для кибербезопасности, с которыми сегодня сталкиваются организации. С началом полномасштабной войны Украина заняла первое место по количеству DDoS-атак. Только за 9 месяцев их общее количество пересекло отметку в 1 200 000 случаев.

С 2005 по 2013 год общее количество инцидентов в мире выросло с сотен до тысяч, а сейчас уже составляет миллионы в год. И с каждым годом эта цифра продолжает увеличиваться. Злоумышленники все более умело обходят киберзащиту и придумывают все новые пути предотвращения традиционного смягчения последствий DDoS.

Как организовать эффективную защиту от DDoS и минимизировать негативное влияние этих атак на рабочие процессы? Давайте разбираться.

В статье рассмотрим:

- Требования к современной anti-DDoS-системе

- Способы реализации компонентов безопасности

- Подходы к архитектуре решений для защиты от DDoS

— Традиционный метод

— Облачный сервис DDoS-защиты

— Услуга DDoS-защиты у оператора связи

— Гибридные решения - Комплексный подход к развертыванию средств противодействия атакам и вторжениям

- Вместо вывода

Требования к современной anti-DDoS-системе

Система должна обеспечивать автоматизированное противодействие DDoS-атакам на сетевую инфраструктуру и приложения на 2-7 уровнях модели OSI.

Эти системы архитектурно состоят из следующих компонентов:

- Аппаратно-программный комплекс автоматической борьбы с атаками типа DDoS (очистка трафика), сочетающий в себе несколько уровней защиты и использующий специализированные программные и аппаратные составляющие, построенные для борьбы с мощными flood-атаками. Если существующей мощности каналов связи текущего дата-центра недостаточно для фильтрации широкополосных DDoS-атак, фильтрация атак должна базироваться на внешнем (например, решении поставщика услуг связи) или облачном сервисе. В этой ситуации трафик может быть автоматически или вручную перенаправлен во внешние центры очистки, таким образом минимизируя влияние атаки на канал связи дата-центра.

- Брандмауэр веб-приложений (WAF) – это система, предназначенная для автоматической борьбы с конкретными атаками, направленными на веб-приложения, а также медленными (slowloris) атаками на них.

- Служба поддержки решений является очень желательным, не техническим, но организационным компонентом, предоставляющим помощь с фильтрацией и/или конфигурацией. В идеале она должна быть доступна 24/7/365.

Способы реализации компонентов безопасности

Рекомендуется устанавливать аппаратно-программный комплекс в разрыв сети (inline) – на маршруте движения трафика. Такой подход считается эффективным с точки зрения противодействия DDoS-атакам, но в случае сбоя компонента защиты, фильтрующего трафик, есть шансы, что весь трафик вообще исчезнет. Поэтому необходимо обеспечить отказоустойчивость решения и возможность «bypass» трафика (т.е. прохождения его без фильтрации в случае нетрудоспособности устройства, фильтрующего трафик).

При установке в inline достигается сразу два положительных момента:

1) возможность проверить «на лету» весь трафик, а не только его части;

2) возможность защитить все составляющие инфраструктуры компании от DDoS-атак как внешних, так и внутренних злоумышленников.

Также происходит проверка исходящего трафика, являющегося важным элементом защиты.

Следует учитывать, что поскольку маршрутизаторы и брандмауэры часто используют внешние «белые» IP-адреса, это открывает возможность для атаки системы. Дело в том, что информация об этих IP-адресах легко доступна злоумышленнику. Следовательно, он может начать с определения открытых портов, версии операционной системы и служб системы, а затем, используя известные «особенности» стека TCP/IP, атаковать саму систему.

В этом случае именно установка системы защиты inline позволяет выявить и отразить эти атаки, защитив всю инфраструктуру в целом.

Подходы к архитектуре решений для защиты от DDoS

Рассмотрим четыре основных подхода, с учетом их преимуществ и недостатков.

Традиционный метод

Традиционным методом защиты от DDoS-атак является установка в сеть дата-центра специализированного решения On-Premise, основной и единственной функцией которого является фильтрация паразитического трафика.

Основные преимущества:

- Полный контроль над трафиком пользователей, возможность тонкой настройки отделом информационных/сетевых технологий.

- Сознательно не требуется разглашать конфиденциальные данные (например, ключи шифрования или содержимое зашифрованных сеансов) третьей стороне.

Основные недостатки:

- Потребность в квалифицированной службе поддержки, которая знакома со всеми аспектами специфики DDoS-атак, периодически проходит соответствующую подготовку и доступна 24/7/365.

- Необходимость подключения к Интернету с высокой пропускной способностью. Решение On-Premise не сможет отфильтровать атаку, если канал между решением On-Premise и оператором связи перегружен паразитическим трафиком.

Крайне важно своевременно обновлять сигнатуры и программное обеспечение решений On-Premise, чтобы поддерживать их в актуальном состоянии.

Облачный сервис DDoS-защиты

В свете простоты создания массированных DDoS-атак возникает вопрос защиты канала связи. Справиться с этой проблемой помогают облачные сервисы для защиты от DDoS-атак, предлагая технологии защиты в облаке – удаленную и, как правило, топологически распределенную сеть.

Основные преимущества:

- Быстрая реализация.

- Быстрая адаптация ко многим видам и параметрам нападений

- Наученный персонал у поставщика услуг, снимающий с заказчика потребность самостоятельно учить сотрудников

Основные недостатки:

- Необходимость постоянно или под атакой перенаправлять трафик через облако. Облачные сервисы можно использовать как схему с постоянным прохождением трафика клиентов через облако, так и в качестве опции переключения трафика только под атакой. В последнем случае могут возникать разные негативные последствия с точки зрения накопленной статистики трафика, скорости реагирования на инциденты (по сравнению с постоянным соединением), отфильтрованных атак, точности фильтрации и т.п.

- Зависимость от сетевой архитектуры облачного решения: компания, предоставляющая облачное решение, должна гарантировать, что сеть соответствует текущему уровню угроз в любой момент времени.

Услуга DDoS-защиты у оператора связи

По сути, это частный случай облачного решения. Многие поставщики услуг связи дополнительно предлагают услугу защиты от DDoS-атак на основе своего оборудования. С определенной точки зрения этот сервис напоминает облачное решение для защиты от DDoS-атак, но с отсутствием необходимости в раздельном перенаправлении трафика, ведь он уже проходит через оборудование провайдера (т.е. вы получаете все абсолютно прозрачно, и вам не нужно самостоятельно перенаправлять трафик в облако).

Несмотря на очевидные преимущества такого подхода, существует ряд недостатков, наиболее критичным из которых является отсутствие (в большинстве случаев) гарантий того, что провайдер связи справится с DDoS-атакой самостоятельно. Если нет, это может привести к недоступности защищенной услуги.

Поэтому я не рекомендую выбирать услугу «защиту от DDoS-атак», предоставляемую провайдером связи, как единственную меру защиты. Крайне желательно использовать ее совместно с On-Premise, облачным или гибридным решением (при условии, что провайдер, если не справится с DDoS-атакой, пропустит часть паразитического трафика дальше).

Гибридные решения: подход, позволяющий успешно противодействовать DDoS в крупных организациях

Гибридный подход к противодействию DDoS-атакам состоит в объединении On-Premise и облачного/провайдерского решения для компенсации отдельных недостатков каждого из решений.

В этом подходе два решения используются параллельно. В то же время, решение On-Premise используется для защиты от атак прикладного уровня постоянно, а облачное решение предназначено для фильтрации всех других атак и может работать как always-on, так и по запросу.

Основные преимущества:

- Частичная зависимость от облачной сети

- Возможность фильтровать ряд атак прикладного уровня без задержек

- Более высокая надежность решения

Основные недостатки:

- Время реакции на атаку, а также возможные задержки во время переключения; в процессе коммутации защищенный ресурс может быть ненадолго недоступен

- Увеличение затрат (с точки зрения человеко-часов) на реализацию, по сути, двух параллельных решений одной и той же задачи

Следовательно, каждый из подходов имеет свои «за» и «против». Придерживаясь только одного из них, вы рискуете оставить слабые места в вашей защите. Поэтому я предлагаю сосредоточиться на сильных сторонах решений, объединив их в более мощную защиту. Представим, что перечисленные подходы к архитектуре anti-DDoS-решений похожи на Мстителей: в одиночку сильные, но вместе — почти непобедимы.

Что мы видим?

Комплексный подход к развертыванию средств противодействия атакам и вторжениям

Чтобы защититься от современных атак, независимо от типа выбранной архитектуры решения, следует придерживаться комплексного подхода к построению безопасности.

Решение для защиты от сетевых атак, направленное на исчерпание ресурсов серверов и сетевого оборудования, следует разместить перед border-маршрутизатором дата-центра компании, тем самым защитив всю инфраструктуру компании от атак такого класса.

Имейте в виду, что такой подход помогает оградить не только серверы центров обработки данных, но и border-брандмауэр. Если вы используете внешнее или облачное решение, это требование выполняется автоматически.

Решение защиты от атак приложений (WAF) должно быть установлено за модулем защиты от сетевых атак.

Такая архитектура позволит эффективно противодействовать почти всем известным атакам. Структурно система комплексного противодействия может выглядеть, например, как на рисунке ниже. Там также показаны компоненты решения, защищающие от типичных атак, а именно:

- DdoS Cloud protection – облачное решение для защиты от DDoS-атак;

- DdoS On-premise – решение в инфраструктуре клиента;

- WAF – решения, обеспечивающие DDoS-защиту на уровне приложений.

Вместо вывода

DDoS остается актуальным и не собирается умирать – злоумышленники не прекращают осовременивать тактику и методы осуществления гибридных DDoS-атак, а их объемы продолжают расти. Поэтому компании должны рассматривать новые способы защиты от DDoS, чтобы эффективно противодействовать увеличению сложности этих атак.

Однако, справедливости ради, должен отметить, что я довольно часто сталкиваюсь с тем, что компании думают о защите от DDoS в последнюю очередь – «нет DDoS, нет проблем». Но когда хакеры начинают атаковать, становится уже слишком поздно. Это распространенная тенденция как в украинских компаниях, так и в зарубежных. И, к сожалению, пока не все организации сознательно подходят к риску DDoS-атак и возможным финансовым и репутационным потерям из-за них.

Австрия

Австрия  Азербайджан

Азербайджан  Болгария

Болгария  Босния и Герцеговина

Босния и Герцеговина  Венгрия

Венгрия  Германия

Германия  Грузия

Грузия  Дания

Дания  Казахстан

Казахстан  Кыргызстан

Кыргызстан  Латвия

Латвия  Литва

Литва  Молдова

Молдова  Норвегия

Норвегия  Польша

Польша  Румыния

Румыния  Северная Македония

Северная Македония  Сербия

Сербия  Словакия

Словакия  Словения

Словения  Таджикистан

Таджикистан  Туркменистан

Туркменистан  Узбекистан

Узбекистан  Украина

Украина  Финляндия

Финляндия  Хорватия

Хорватия  Черногория

Черногория  Чехия

Чехия  Швейцария

Швейцария  Швеция

Швеция  Эстония

Эстония