INDEX.PHP: Maximizing observability: Why you should migrate Dynatrace to the cloud

Modern IT infrastructure is becoming increasingly complex, while the requirements for the quality of digital services are getting higher. In this scenario, observability is no longer just a technical component; it’s a strategic necessity for business continuity, efficiency, and scalability.

If you already use Dynatrace, switching to its SaaS version is a logical step to unlock the full potential of the platform.

Let’s discuss how and why to do it — keep on reading!

Migrating to Dynatrace SaaS: benefits for business

The cloud version of Dynatrace offers the same powerful observability capabilities as the on-premises (managed) version. However, it has many crucial advantages:

- Fast access to innovations: new features and updates become available immediately after release

- Flexibility and scalability, allowing you to easily adapt the system to your business needs, regardless of the size or complexity of your IT landscape

- Reduced infrastructure and maintenance costs: platform support and upgrades are fully handled by the Dynatrace team

- Increased security and compliance with standards (ISO 27001, SOC 2, GDPR, etc.), which is especially important for organizations with high data protection requirements

Together, these capabilities help DevOps teams, CIOs, and technology managers focus on business development rather than maintenance.

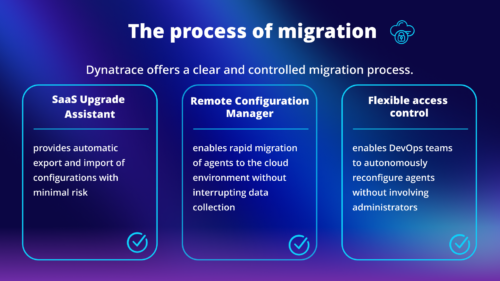

The migration takes place in stages. First comes planning, then configuration migration and agent migration. Finally, there’s activation of observability in SaaS. Thus, this process guarantees a safe and efficient transition.

SaaS: Kubernetes for Observability

If you have already moved to Kubernetes or CI/CD practices, moving to Dynatrace SaaS is the next step in your development.

You will be able to replace manual management with an automated, flexible, and scalable model.

What does this mean? Less operational hassle, more control and faster implementation!

To sum it up

The cloud version of Dynatrace is the next generation of observability: continuous, secure, and flexible.

The Dynatrace migration to the cloud is an evolutionary, strategic decision that has become possible in modern realities. That’s why the answer to the question “Why should I migrate Dynatrace to the cloud?” is this: because migration will help your business keep up with modern technology, improve service reliability, and move forward with confidence.

Austria

Austria  Azerbaijan

Azerbaijan  Bosnia and Herzegovina

Bosnia and Herzegovina  Bulgaria

Bulgaria  Croatia

Croatia  Czech Republic

Czech Republic  Denmark

Denmark  Estonia

Estonia  Finland

Finland  Georgia

Georgia  Germany

Germany  Hungary

Hungary  Kazakhstan

Kazakhstan  Kyrgyzstan

Kyrgyzstan  Latvia

Latvia  Lithuania

Lithuania  Moldova

Moldova  Montenegro

Montenegro  North Macedonia

North Macedonia  Norway

Norway  Poland

Poland  Romania

Romania  Serbia

Serbia  Slovakia

Slovakia  Slovenia

Slovenia  Sweden

Sweden  Switzerland

Switzerland  Tajikistan

Tajikistan  Turkmenistan

Turkmenistan  Ukraine

Ukraine  Uzbekistan

Uzbekistan