Короткий огляд вразливості UAC-0219

Восени 2024 року урядова команда реагування на комп’ютерні надзвичайні події України CERT-UA виявила вразливість UAC-0219, яка триває і дотепер. Вона була спрямована на державний сектор з метою заволодіти конфіденційною інформацією з робочих станцій користувачів.

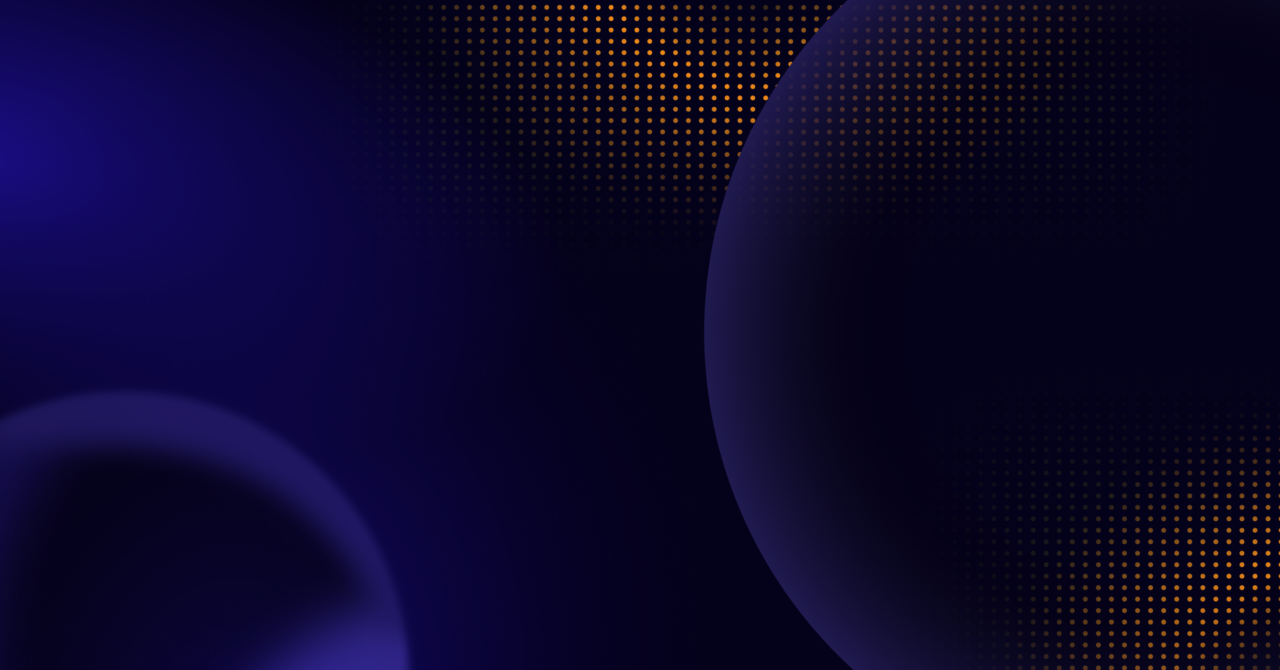

Атака стала успішною, оскільки розпочиналася з використання методів соціальної інженерії. Жертвам надсилали фішингові листи, що містили шкідливі посилання або вкладення й спонукали їх відкрити. Як повідомляє CERT-UA, посилання перенаправляло користувачів на скомпрометовані хмарні сервіси DropMeFiles, Google Drive та інші. Іноді вкладенням був PDF-файл із VBScript-завантажувачем, який активував ланцюжок інфікування: завантажував шкідливе ПЗ, запускав PowerShell-скрипти для пошуку та вивантаження за допомогою cURL файлів відповідно до списку розширень (“*.doc”, “*.txt”, “*.docx”, “*.xls”, “*.xlsx”, “*.pdf”, “*.rtf”, “*.odt”, “*.csv”, “*.ods”, “*.ppt”, “*.pptx”, “*.png”, “*.jpg”, “*.jpeg”), а також робив знімки екрана комп’ютера.

Спочатку зловмисна група використовувала EXE-файли, створені за допомогою NSIS-інсталятора, який містив приманку, хоча для викрадення файлів основним програмним інструментом був WRECKSTEEL.

Зараз вразливість UAC-0219 стала складнішою для виявлення без наявних засобів.

Повний перелік індикаторів компрометації оприлюднено на сайті CERT-UA.

Схематично атака виглядає так:

Як можна було запобігти загрозі UAC-0219 або зменшити її вплив

Для ефективного захисту в цьому випадку можна було використати комплекс рішень від Skyhigh Security: SWG (Secure Web Gateway), CASB (Cloud Access Security Broker) та DLP (Data Loss Prevention). Продукти вендора дозволяють вибудувати певну екосистему, яка забезпечить повноцінний захист та моніторинг загроз в інфраструктурі компанії.

SWG — перша лінія оборони

Оскільки атака починалася з надсилання фішингового листа та перенаправлення користувачів за посиланням, першим рубежем міг би стати модуль SWG (Security Web Gateway), щоб мінімізувати ризики й узяти весь удар на себе.

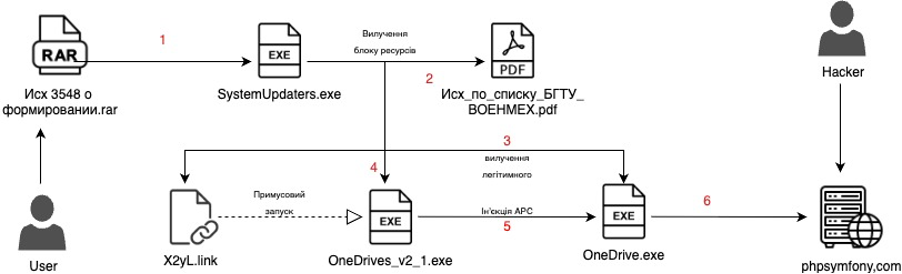

Рішення забезпечує категоризацію та визначає оцінку ризику сторінки під час взаємодії користувача з нею, щоб не допустити перенаправлення користувачів на підозрілі сторінки.

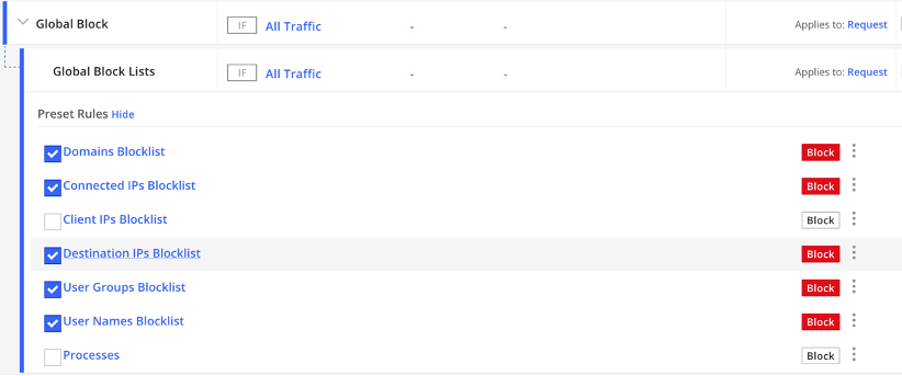

Розгляньмо скриншот з налаштуванням політики категоризації, де налаштовано блокування переходу на категоризовані сайти:

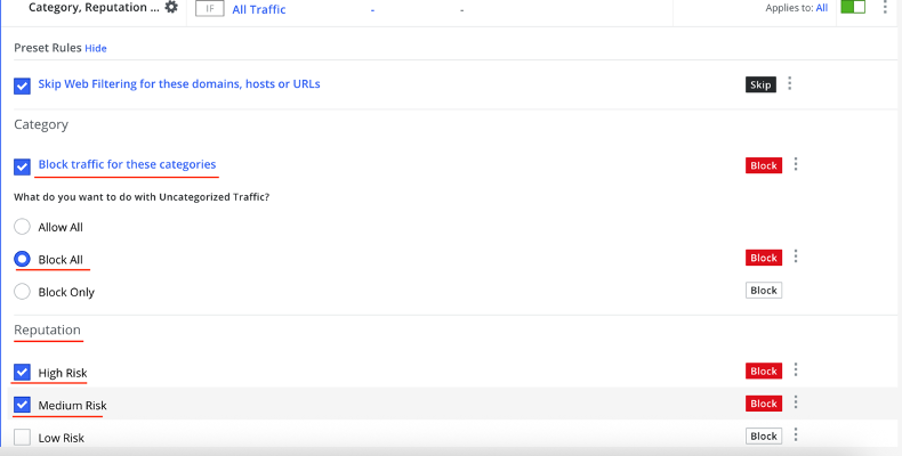

Перелік категорій формується відповідно до політики безпеки організації й може охоплювати такі типи ресурсів, як malicious, games, illegal тощо. На наступному прикладі окремо виділено категорію, що стосується фішингових вебсторінок:

Вебресурси також оцінюються за рівнем репутації, що дає змогу зменшити ризики, пов’язані з використання зловмисної сторінки.

За потреби можна налаштувати додаткові політики для точкового блокування відомих вразливостей — це дозволяє оперативно реагувати на загрози та тримати ситуацію під контролем.

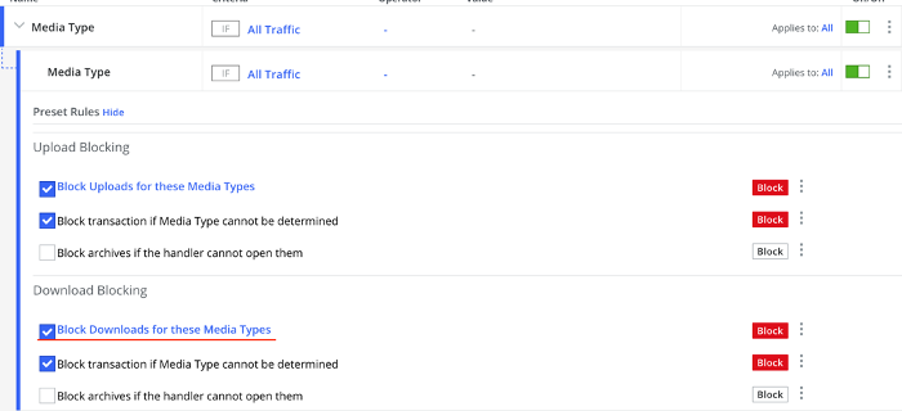

Якщо нам відомо, який тип формату файлу використовується для інфікування робочої станції, можна заблокувати його завантаження.

Це лише частина можливостей, які пропонує рішення Security Web Gateway, та вказані політики допомагають ефективно захистити організацію від подібних атак.

Рішення класу Security Web Gateway забезпечує не лише роботу налаштованих правил, але й аналітику мережевого трафіку з робочих станцій користувачів. Це дає змогу фахівцю з інформаційної безпеки виявляти аномальну активність і протидіяти їй.

Захист хмари з Cloud Access Security Broker (CASB)

Якщо ІТ-інфраструктура організації працює в хмарному середовищі, подібні вразливості також становлять ризик. У такому випадку допоможе рішення Skyhigh Security CASB, що виконує роль проміжного захисного шару між користувачем і хмарними сервісами.

Контроль витоку даних з Data Loss Prevention (DLP)

Якщо атака вже сталася, і зловмисник намагається передати дані з робочої станції за межі компанії, цьому може запобігти DLP-рішення — впровадити політики, що блокують витік конфіденційної інформації. Незалежно від того, як саме її намагаються передати: через пошту, за посиланням чи іншим способом.

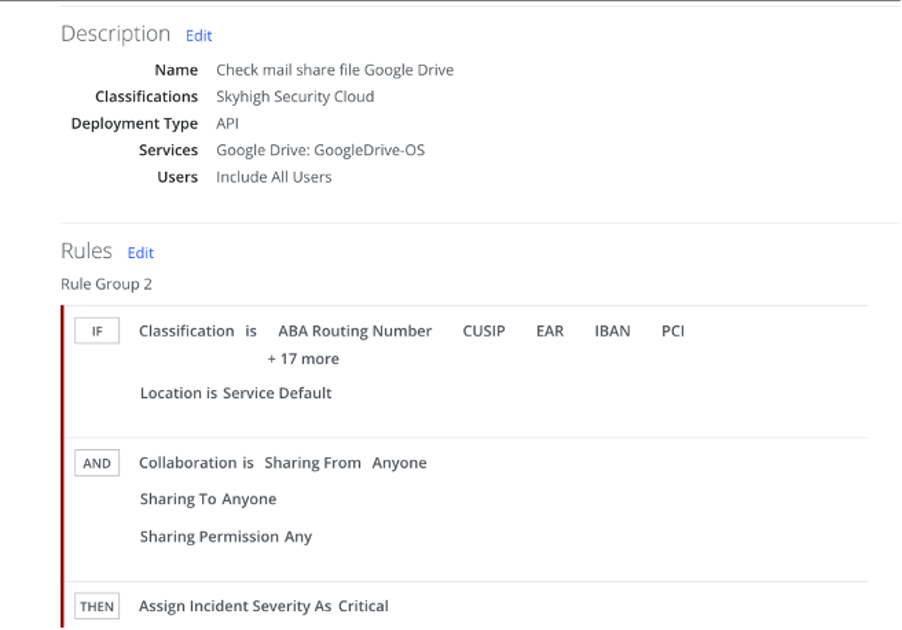

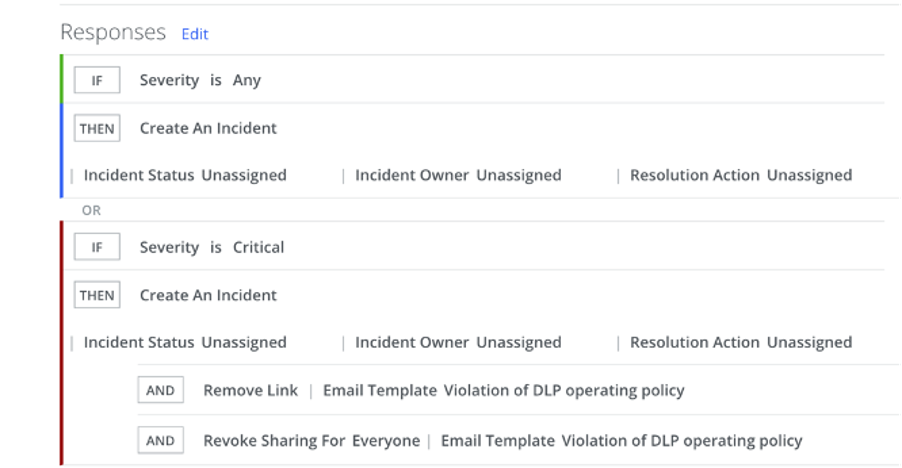

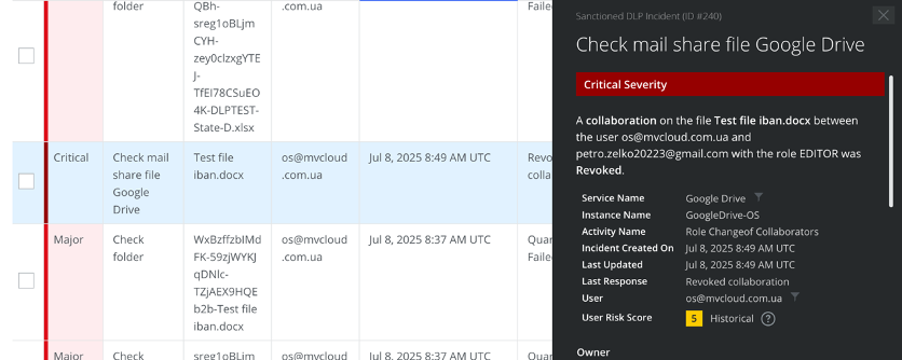

На зображеннях представлені приклади таких політик. Одна з них контролює спроби надати зовнішньому користувачеві доступ до файлів за посиланням. Якщо файл автоматично класифіковано як такий, що містить фінансову інформацію, система фіксує інцидент і блокує надання доступу.

Після спрацювання політики відбувається постінцидентний аналіз, який є критично важливим для подальших дій.

Як видно на зображенні нижче, рішення надає повну деталізацію інциденту: яка саме політика спрацювала, який користувач став ініціатором події, а також маркери компрометації, на які відреагувало створене правило.

За допомогою Skyhigh Security можна також налаштувати сканування хмарної інфраструктури на наявність зловмисного ПЗ та перевірку конфігурації системи.

Що далі?

Головне завдання інженера з інформаційної безпеки — знизити ризики до прийнятного рівня або повністю усунути їх. Для цього потрібні надійні комплексні інструменти захисту та моніторингу, такі як рішення Skyhigh Security.

Запишіться на консультацію, щоб дізнатися, як інтегрувати рішення Skyhigh Security у ваш проєкт.

Австрія

Австрія  Азербайджан

Азербайджан  Болгарія

Болгарія  Боснія та Герцеговина

Боснія та Герцеговина  Грузія

Грузія  Данія

Данія  Естонія

Естонія  Казахстан

Казахстан  Киргизстан

Киргизстан  Латвія

Латвія  Литва

Литва  Молдова

Молдова  Німеччина

Німеччина  Норвегія

Норвегія  Північна Македонія

Північна Македонія  Польща

Польща  Румунія

Румунія  Сербія

Сербія  Словакія

Словакія  Словенія

Словенія  Таджикистан

Таджикистан  Туркменістан

Туркменістан  Угорщина

Угорщина  Узбекистан

Узбекистан  Україна

Україна  Фінляндія

Фінляндія  Хорватія

Хорватія  Чехія

Чехія  Чорногорія

Чорногорія  Швейцарія

Швейцарія  Швеція

Швеція